Jangan Gegabah, BRI Minta Nasabah Waspadai Modus Penipuan Online

Kasus penipuan online masih terus terjadi. Masyarakat perlu lebih waspada, sebab kasus ini kerap terjadi karena pelakunya memanfaatkan momen-momen penting tertentu.

Periode momen hari raya yang sebentar lagi tiba contohnya pelaku menipu mengatasnamakan kurir paket atau parcel, maupun file ucapan selamat lebaran melalui file aplikasi tidak resmi (.APK) yang akan didorong untuk diinstal pada perangkat korban.

Modus yang diterapkan pelaku ini terlihat meyakinkan sehingga korban mengalami kerugian materiel maupun nonmateril. Aplikasi yang tidak resmi tersebut memperdaya korban sehingga dengan sadar memberikan persetujuan aplikasi tersebut mengakses data dan perangkatnya secara sepenuhnya, antara lain SMS, keyboard, mikrofon, dan bahkan kamera.

Ini yang kemudian menjadi jalan bagi kejahatan perbankan karena data-data yang diperlukan untuk transaksi bersifat pribadi dan rahasia dikuasai oleh para penipu.

Misalnya, penipu dapat menguasai username dan password pada aplikasi mobile banking dan SMS dari bank yang berisi kode OTP. Alhasil, transaksi perbankan korban melalui mobile banking dapat berjalan sukses.

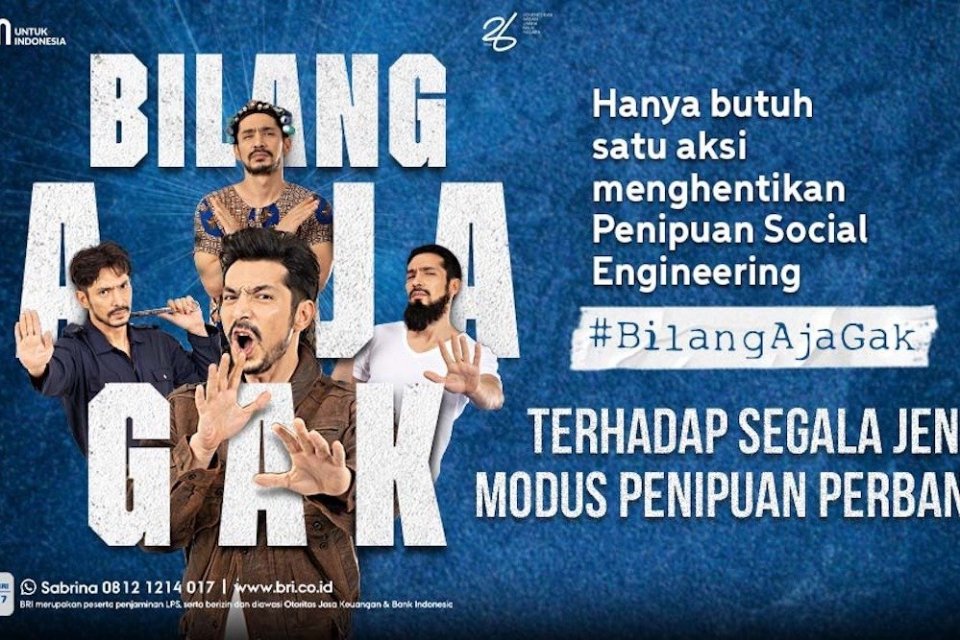

Terkait dengan hal tersebut, Direktur Digital dan Teknologi Informasi BRI Arga M. Nugraha menyampaikan agar nasabah tetap waspada terhadap modus yang disebut social engineering ini di mana pelaku memanfaatkan manipulasi sosial dan kelemahan psikologis (keingintahuan, ketergesaan, dan kelengahan manusia).

"Akibatnya korban menjadi sasaran bagi pelaku kejahatan, tanpa menyadari dirinya menjadi korban social engineering,” ujarnya, dalam keterangan tertulis, Rabu (3/4). Apalagi, pada momen mendekati hari raya di mana transaksi keuangan dan peredaran uang diperkirakan meningkat,

Untuk itu, dalam memberikan perlindungan terhadap nasabah, BRI menerapkan tiga komponen yakni dari sisi proses, teknologi, dan people. BRI senantiasa melakukan proses pengembangan aplikasi lebih secure.

BRI juga terus berupaya meningkatkan kesadaran akan bahaya soceng baik kepada para pekerja maupun nasabah BRI. “Kesadaran ini untuk memenuhi tanggung jawab melindungi data dan dana para nasabah,” tambahnya.

Nasabah pun diimbau terus waspada jika ada nomor yang tidak dikenal mengirimkan dokumen dengan akhir penamaan .APK, apalagi yang mengatasnamakan BRI. Masyarakat dapat mencegah kejahatan dokumen lebih dini dengan tidak mengeklik dokumen dan aplikasi tersebut.

Nasabah agar segera menghubungi Contact BRI di 1500017 apabila terlanjur menginstall aplikasi bodong tersebut untuk mengantisipasi hal-hal yang tidak diinginkan.

Dengan selalu menjaga kerahasiaan data pribadi serta tetap berhati-hati dalam menerima pesan dan telepon masuk, berbagai modus penipuan dapat dihindari. BRI pun akan terus mengedukasi serta mengajak seluruh masyarakat untuk selalu waspada akan modus penipuaan.

Adapun beberapa tips mengantisipasi penipuan dengan modus Social Engineering sebagai berikut.

- Pada saat menginstal aplikasi apapun pada perangkat, selalu waspada dan baca dengan saksama seluruh prompt yang muncul. Terutama pada saat aplikasi meminta izin untuk mengakses file, mikrofon, kamera, SMS, dan semacamnya.

- Waspada saat ada pesan dari nomor tak dikenal mencantumkan link/file dengan akhir penamaan .APK.

- Umumnya penipu mengirimkan link/file dengan disertai pengumuman/pemberitahuan yang mendorong kita untuk bereaksi tanpa berpikir Panjang. Misalnya berupa pesan yang memburu-buru, ancaman, atau mengundang rasa ingin tahu.

- Tidak mengeklik link/file yang dikirimkan.

- Jika sudah terklik/terinstal, segera matikan matikan koneksi data selular dan WIFI pada perangkat.

- Bersihkan data dan cache aplikasi tersebut dan selanjutnya uninstall aplikasi tersebut.

- Ubah username, PIN dan password mobile banking dan juga password email yang terasosiasikan dengan mobile banking.

- Apabilaa ada keraguan/kecurigaan saat menerima pesan dari nomor yang tak dikenal, selelu hubungi dan verifikasikan kepada institusi yang bersangkutan. Untuk nasabah BRI, silakan hubungi Contact BRI pada nomor telepon 1500017 atau melalui sarana lainnya.